Examinando un problema de memoria en C++

Durante un análisis de Crowdstrike, se descubrió un problema con un puntero NULO (NULL) en el código C++, lo que reveló posibles vulnerabilidades. Acompáñenme mientras desglosamos este evento de inseguridad de memoria.

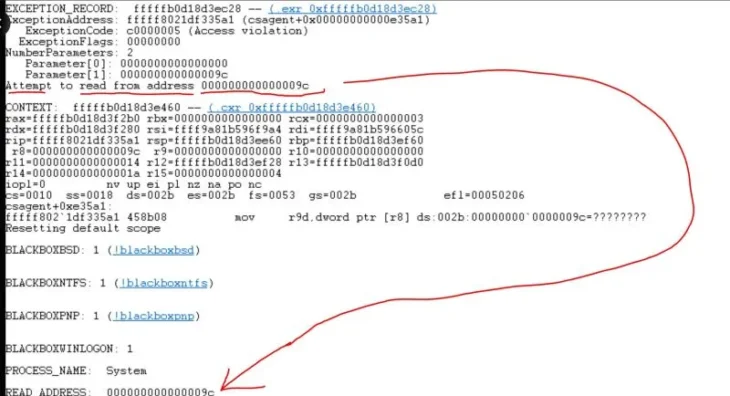

Analizando el volcado de la traza de la pila

En el mundo de C++, encontrar un fallo de puntero NULO (NULL) puede ser un desafío complejo. Como investigador especializado, se examinó minuciosamente los mensajes enigmáticos dentro del volcado de la traza de la pila, revelando las sutilezas y detalles de este lenguaje.

Más detalles sobre la decodificación

- La memoria de una computadora se organiza como una enorme matriz de números. 💻

- Estos números se representan en hexadecimal, un sistema de base 16 que es conveniente para las operaciones. 🔢

- El problema surgió cuando la computadora intentó acceder a la dirección de memoria 0x9c, que es el valor decimal 156. 🛑

- La representación hexadecimal facilita las tareas de manipulación de datos debido a sus propiedades y facilidad de uso. ✨

¿Por qué es esto problemático?

Esta región de memoria es inválida para cualquier programa. Intentar acceder a esta área causará una terminación inmediata por parte de Windows. ⛔️

La Consecuencia:

Cualquier programa que intente leer de este espacio de memoria será terminado abruptamente, como se muestra en el volcado de la pila. 💥

Análisis crítico y perspectiva

Como informático especializado en análisis de código inverso, mi evaluación se centra en la importancia crítica de manejar adecuadamente los punteros y las direcciones de memoria en C++. Los punteros NULOS representan una de las fallas más comunes y peligrosas en la programación de bajo nivel, especialmente en C++ donde la gestión de la memoria recae directamente en el programador.

El problema descrito aquí, donde un acceso a la dirección 0x9c provocó una terminación abrupta, subraya la necesidad de implementar controles rigurosos para la validación de punteros antes de su uso. La representación en hexadecimal es particularmente útil en el análisis de memoria debido a su eficiencia en la identificación y manipulación de direcciones.

Desde una perspectiva de seguridad, estos errores pueden ser explotados por atacantes para causar denegaciones de servicio o incluso ejecutar código arbitrario si logran manipular los punteros. Por lo tanto, es esencial seguir prácticas de codificación segura y utilizar herramientas de análisis estático y dinámico para identificar y mitigar estos problemas durante el desarrollo.

Si bien es cierto que el problema actual se originó en Crowdstrike, resulta inútil intentar defenderlos. Gran parte de la culpa del caos actual recae en los administradores perezosos que no mantienen un entorno controlado de actualizaciones. Para evitar este tipo de catástrofes, es fundamental que toda red cuente con un entorno controlado de pruebas. Esto permite verificar y validar las actualizaciones antes de implementarlas en el entorno de producción, mitigando así posibles fallos y vulnerabilidades.

En resumen, el análisis de este problema en el contexto de Crowdstrike no solo revela una falla técnica, sino también una lección fundamental en la programación segura y el manejo adecuado de la memoria. Este enfoque es vital para desarrollar software robusto y resistente a vulnerabilidades potenciales, al tiempo que destaca la necesidad de una administración diligente y proactiva en la gestión de actualizaciones y pruebas en entornos controlados.